Ayer hablamos sobre la empresa con sede en Israel que afirmó descubrir 13 vulnerabilidades en los procesadores AMD Ryzen. Pero, a medida que las horas pasaban y más información aparecía en la red y la situación se normalizaba, la imagen de CTS-Labs cada vez va pareciendo más dudosa.

¿Quiénes son CTS-Labs?

CTS-Labs es una pequeña empresa con sede en Israel de solo 6 trabajadores, eso es todo lo que sabemos a día de hoy sobre la compañía. Incluso en el mundo de la seguridad nadie sabía de su existencia hasta ayer como, por ejemplo, declara AMD en su primer comunicado oficial respecto a toda esta situación.

Otra cosa que hemos podido averiguar es que el dominio de su web actual, CTS-Labs, fecha del 25 de junio de 2017. Más o menos las fechas en las que la existencia de Meltdown fue revelada de manera privada a algunas empresas, para que empezaran a trabajar en una contramedida de seguridad. Y la web de la que todo el mundo habla desde ayer, AMDFlaws, que es el domino con la documentación y los videos explicativos sobre las vulnerabilidades, fue registrada el 22 de febrero de 2018. Ambos registrados desde GoDaddy.

Otra cosa que cabe destacar es que realmente no sabemos si quiera si tienen oficinas o no, porque las oficinas que se ven en el video de YouTube, cuya cuenta fue creada hace 3 días, en el que se presentan son simples imágenes de stock del sitio web shutterstock. Al igual que su logo que está recogido del mismo sitio de imágenes de stock, lo único que esta vez lo han modificado ligeramente. Eso sumado a que no tienen posicionamiento SEO, o que si buscas los términos “CTS-Labs” o “AMDFlaws” en google no entrareis en estos sitios web hasta pasadas unas cuantas páginas en el buscador hacen que pierda algo de credibilidad como fuente.

¿Movimiento financiero?

¿Movimiento financiero?

Algo que también atrajo nuestra atención fue Viceroy Research, que fueron los primeros en reportar estas vulnerabilidades con gran detalle y publicar un documento PDF de 25 páginas casi inmediatamente después de la publicación de estos supuestos exploits. Este PDF que fue titulado “AMD – The Obitury” parece que está escrito con la intención sobretodo de causar miedo entre los lectores, con frases como: “Un solo chip de Ryzen podría hacer peligrar toda la red de una empresa”, “Los chips defectuosos de AMD son componentes en productos de seguridad” y “Creemos que AMD vale 0$ y no tendrá otra opción que realizar una bancarrota de Capitulo 11”.

Esto sumado a las declaraciones que hicieron a BusinessDay en las que preguntaron qué es exactamente Viceroy, ellos respondieron: “Somos un grupo de investigación independiente con base en los Estados Unidos. Nuestro objetivo es investigar entidades que mostrar indicios de irregularidades bancarias y potencial fraude”. “Tomamos una posición financiera en nuestras investigaciones y nuestros lectores deberían saber que tenemos una posición en el mercado de valores”.

Corto tiempo de espera

Corto tiempo de espera

Según algunas fuentes, un código funcional del exploit mas una extensa documentación con todos los datos técnicos, habría sido ya entregada tanto a AMD como a otras empresas como Microsoft, HP, Dell, Symantec, FireEye, y Cisco Systems, con el objetivo de ayudarles a desarrollar parches y mitigación. Aunque esto va un poco en contra de una ley no escrita en el mundo de la cyber-seguridad, en la que las empresas responsables del descubrimiento le dan como mínimo un margen de 90 días, a la empresa afectada por dicha vulnerabilidad para que tome cartas en el asunto en forma de diseñar un parche, reforzar su infraestructura o implementar otras formas de mitigar el problema.

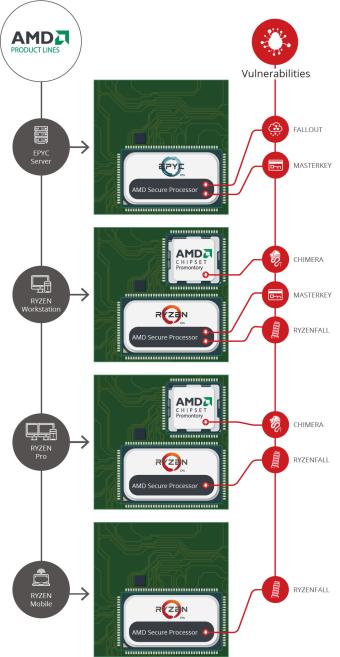

90 días que CTS-Labs no ha concedido a AMD y ha tenido solo 24 horas para manejar este asunto. CTS-Labs afirma que, efectivamente, solo ha esperado 24 horas para hacer estos hallazgos públicos, haciendo parecer estas supuestas vulnerabilidades más peligrosas de lo que realmente son. No nos malinterpretéis, de ser reales podrían llegar a tener graves consecuencias, pero el hecho de que requieran privilegios tan altos de administrador y además de eso en algunos casos, tenemos que reflashear la BIOS para hacer efectiva la vulneabilidades, lo implica que tendrías que estar físicamente delante del pc en cuestión que quisieras infectar.

Aún hay muchas cosas por aclarar en todo este asunto y a cada día que pasa parece más una maniobra para el beneficio mutuo o un movimiento de mercado contra AMD, más que una notificación de la existencia de vulnerabilidades en sus chips. Recordemos que el lanzamiento de su serie de procesadores Zen+ está a la vuelta de la esquina y todo esto podría terminar siendo una maniobra de marketing en contra de AMD.

[amazon_link asins=’B06XNRQHG4,B06WP5YCX6,B079D3DBNM,B0741DN383,B06W9JXK4G,B079D8FD28,B06XKWT7GD,B06XKWT8J4,B0754JNQBP’ template=’PlantillaPrueba’ store=’benchmarkhard-21′ marketplace=’ES’ link_id=’b2085424-27a4-11e8-989b-17625dac7c29′]