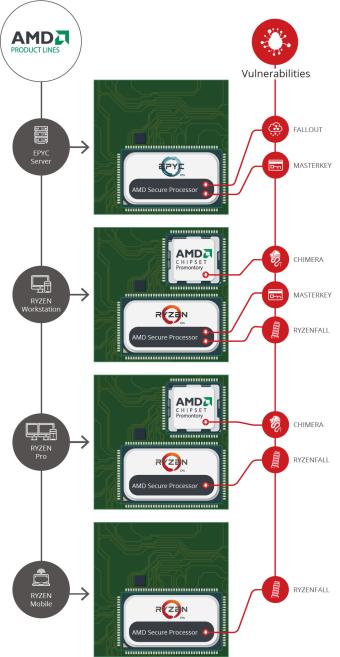

Desde la aparición de las vulnerabilidades Meltdown y Spectre, el nerviosismo por parte de los usuarios a que aparezcan mas, o se hagan visibles estos fallos en sus equipo, ha ido creciendo, pero poco a poco se ha ido controlando y los usuarios no han llegado a notar tanto la falta de rendimiento, por el parche aplicado para subsanar el error . Hoy, CTS-Labs, una empresa de seguridad con sede en Israel, ha publicado un documento identificando cuatro tipos de vulnerabilidades potenciales de las líneas de CPUs Ryzen, EPIC, Ryzen Pro y Ryzen Mobile. AMD está en proceso de responder a estas reclamaciones, pero solo tienen 24 horas para hacerlo, en lugar de los 90 días que se suelen dar en estos casos.

Por ahora, AMD no ha confirmado ninguna de las vulnerabilidades que CTS-Labs ha reflejado en su documentación, así que por ahora no se puede decir si son ciertas o no. Por lo que podemos ver en la información reflejada por CTS-Labs, hay cuatro categorías con sub-secciones dentro de ellas para contar con un total de 13 vulnerabilidades listadas.

MasterKey

MasterKey es un exploit que permite la ejecución de código arbitrario en el procesador seguro de la CPU, pero requiere que el atacante haga un re-flash de la BIOS con una actualización que ataca el Arm Cortex A5 de dicho procesador seguro. En una de las versiones de MasterKey, la actualización de la BIOS usa metadatos para provocar el exploit de la vulnerabilidad, con el objetivo de evitar el Hardware Validated Boot (HVM) de AMD.

El impacto que puede a llegar a tener MasterKey es que podría permitir desactivar funciones de seguridad, como Firmware Platform Trsuted Module o Secure Encrypted Virtualization. Esto podría llevar a ataques aleatorios basados en hardware, CTS-Labs cita que American Megatrends, un proveedor de BIOS para sistemas Ryzen, hace el re-flash de las BIOS muy sencillo, siempre y cuando la persona que realiza dicho ataque tenga una BIOS compatible.

CTS-Labs declara que MasterKey-1 y MasterKey-2 han sido ejecutados con éxito en procesadores EPYC y Ryzen, pero solo teorizados en Ryzen Pro y Ryzen Mobile examinando el código de los mismos. Con MasterKey-3 no se ha conseguido, la protección proviene de prevenir actualizaciones de BIOS no autorizadas, pero en un sistema comprometido con Ryzenfall es posible que si pueda ejecutarse.

Chimera HW y Chimera SW

Chimera se centra en el chipset Promontory, una puerta trasera escondida por los manufacturadores para permitirles la ejecución por control remoto. Según CTS-Labs ASMedia, la compañía detrás de dicho chipset, se ha caído de la FTC debido a problemas de seguridad en su hardware.

Un uso exitoso de este exploit permite el uso de un código malicioso que puede atacar cualquier dispositivo conectado mediante el chipset, como por ejemplo SATA, USB, PCIe y redes. Esto permitiría la colocación de loggers o bypasses de protección de memoria (DMA), conduciendo a un ataque al sistema operativo.

CTS-Labs dicen que han conseguido exploitear Chimera en Ryzen y Ryzen Pro, usando malware ejecutado en una máquina virtual con altos privilegios de administrador y un driver firmado digitalmente. Se añade que un ataque por firmware fructífero sería muy difícil de detectar o de eliminar.

Ryzenfall

Ryzenfall

El exploit Ryzenfall gira en torno AMD Secure OS, el sistema operativo para el procesador de seguridad. Como dicho procesador de seguridad es un Arm Cortex A5, usa ARM TrustZone, y es normalmente el responsable de la mayor parte de la seguridad del chip, inclusive contraseñas y criptografía.

CTS-Labs afirma que el exploit Ryzenfall permitiría al atacante acceder a regiones de la memoria protegidas que normalmente están cerradas al hardware, como Windows Isolated User Mode e Isolated Kernel Mode o Secure Management RAM y AMD Secure Processor Fenced DRAM. Un ataque realizado con éxito, teniendo elevados privilegios de administrador y un proveedor de drivers, permite tener acceso a las lecturas y escrituras de la memoria protegida, deshabilitar esta memoria o la ejecución de código arbitrario.

Fallout

Fallout se aplica solo a los procesadores EPYC y es muy similar a Ryzenfall. De hecho, por la forma de CTS-Labs de describir la vulnerabilidad, los resultados son idénticos a los de Ryzenfall, pero se basa en comprometer el Boot Loader en el procesador seguro. De nuevo, este es un tipo de ataque que requiere de altos privilegios de administrador y va a través de un driver firmado, al igual que Ryzenfall te da acceso a regiones de la memoria protegidos.

CTS-Labs nombra esto de una forma diferente, dado que puede saltarse la seguridad basada en virtualización de Microsoft, abrir la BIOS para flashearla y permitir la introducción de malware en la memoria protegida, cosa que esta fuera del rango de la mayoría de programas de seguridad.

Tendremos que esperar que AMD haga un comunicado ofical sobre estas nuevas vulnerabilidades, asi conseguiremos esclarecer si son realmente ciertas y que manera tendra AMD de arreglar este problema y como llegara a repercutir en los procesadores afectados y sus futuros lanzamientos.